Введение

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

- Trusted VPN – без защиты трафика

- MPLS VPN или L3 VPN – для потребителя выглядит как один большой маршрутизатор;

- VPLS или L2 VPN – для потребителя выглядит как один большой коммутатор.

- Secured VPN – с защитой трафика

- Intranet/Extranet VPN – внутренние корпоративные сети/подключение к другой организации

- Crypto map (роутер, ASA)

- D(VTI) (роутер)

- DMVPN (роутер)

- GET VPN (роутер)

- Flex VPN – новый, покрывает собой D(VTI) и DMVPN

- Remote Access VPN – для мобильных сотрудников.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- Easy VPN (ASA, роутер)

- Dynamic VTI (только роутер)

- Anyconnect (SSL) (ASA, роутер)

- Clientless (ASA, роутер) — доступ к ресурсам предприятия осуществляется через браузер. Используется SSL.

- Client VPN – на устройство сотрудника ставится специальное ПО;

- MacSec — реализуется на коммутаторах.

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

- Не для всех устройств, которыми пользуются удаленные сотрудники, есть ПО;

- Необходима дополнительная настройка сети пользователя, например, проброс портов.

При использовании SSL VPN таких проблем не возникает.

Для подключения к сети компании сотруднику необходим только Интернет-обозреватель, в котором необходимо указать адрес SSL VPN сервера компании. После этого появляется сообщение с требованием аутентифицироваться и применяются политики безопасности:

- Проверка на вредоносный код;

- Применение средств защиты и контроля (в том числе, удаление всех полученных файлов из сети компании, после завершения сеанса).

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

- к файловым серверам с возможностью передачи файлов на сервер;

- к Web-приложениям компании (например, внутренний портал, Outlook Web Access и т.п.);

- Терминальный доступ (MS, Citrix);

- Инструменты для администраторов (например, ssh консоль).

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

- Значительное упрощение процесса администрирования и поддержки пользователей;

- Организация защищенного доступа к критичной информации компании с недоверенных узлов;

- Возможность применения на любых устройствах с выходом в Интернет без дополнительных сложных настроек.

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

- VPN on crypto map

- L2L crypto map

- Easy vpn

- Dedicated tunnel interfaceStatic VTI

- Static VTI

- Dynamic VTI

- DMVPN

- Flex VPN

- Tunnel less VPN

- GetVPN

- L2 VPN

- MacSec

- SSL VPN

- Clientless

- client

Кратко рассмотрим принципы работы:

VPN on crypto map

- На маршрутизатор поступает трафик, который нужно безопасно передать удаленному устройству;

- По таблице маршрутизации эти пакеты перенаправляется на выходной интерфейс маршрутизатора;

- На этом интерфейсе должен быть указан crypto map, который определяет необходимый для шифрования трафик;

- На удаленное устройство отправляются политики IKE phase 1;

- Удаленное устройство ищет пира в ISAKMP profile (если используется ASA – то в tunnel group, аналог ISAKMP profile), если не найдено совпадений – соединение разрывается;

- Происходит проверка параметров ISAKMP policy, если не найдено совпадений – соединение разрывается;

- Удаленное устройство отправляет инициатору подтверждение выбранных политик;

- Происходит генерация ключей, определяется используется ли NAT между устройствами (NAT-T);

- Строится защищенный туннель контрольного соединения, в котором происходит аутентификация устройств. Ключ берется или из ISAKMP profile или tunnel group, или просто заданный в глобальной конфигурации;

- В этом туннеле передается информации об аутентификации, происходит аутентификация устройств;

- С этого момента начинается IKE phase 2;

- Принимающий маршрутизатор также ищет crypto map на выходном интерфейсе;

- Если в crypto map нет пира, то соединение обрывается;

- Если пир найден в crypto map, пытается примениться набор политик (тип шифрования, проверка целостности, между какими сетями необходимо шифровать);

- Вся информация отправляется инициатору;

- Инициатор проверяет параметры. Если параметры не совпали, то соединение обрывается;

- Инициатор отправляет свои параметры. Происходит проверка с другой стороны;

- Создается два туннеля для передачи данных (каждый на передачу и прием).

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

- Инициатор подключения (client) вместо crypto map использует IPSec client profile (описание как выполнить подключение к серверу);

- На стороне сервера происходит аутентификация/авторизация:

- ASA – правила AAA извлекаются из tunnel group;

- Роутер – из ISAKMP profile или Crypto-map;

- Клиенту возвращаются настройки;

- ASA – из group-policy;

- Роутер — ISAKMP client group или Radius.

Участники делятся на два типа:

- Server – проводит аутентификацию и настройку удаленных клиентов. Можно настроить на Cisco IOS и Cisco ASA;

- Client – подключается к серверу. На клиенте описаны все возможные политики защиты данных. Клиент отсылает их серверу, и сервер выбирает наиболее подходящую. Роль клиента может выполнять ПО Cisco Easy VPN Client или hardware IPsec Client функционал роутера или ASA.

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

- На маршрутизатор попадает трафик, который необходимо безопасно передать;

- Маршрутизатор определяет на какой интерфейс отправить пакет. Должен пакет попасть на туннельный интерфейс;

- В туннеле описан адрес источника и назначения, применяется IKE phase 1;

- Создается шифрованный туннель, в нем происходит аутентификация;

- Контроль параметров на устройствах, применяется IKE phase 2;

- Создается два туннеля для передачи данных (прием, передача).

Если используется DVTI:

- Client использует IPSec Client profile вместо туннельного интерфейса;

- На сервере и клиенте автоматически создаются туннельные интерфейсы;

- На сервере проходит аутентификация. Сервером может быть только роутер – правила ААА задаются в ISAKMP Profile;

- Сервер возвращает клиенту конфигурацию, роутер берет ее из ISAKMP Client Group или Radius.

Если используется DMVPN:

- Используется протокол NHRP для динамического определения адреса назначения

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

- Hub – маршрутизатор, к которому подключается spoke и регистрируют свои соответствия NHRP address to tunnel Address. В последствии hub отвечает на запросы spoke об этих соответствиях;

- Spoke – имеет статический туннель на hub. Как средство решения, нужно ли шифровать используется маршрутизация (трафик который попал в туннель –шифруется), если трафик направляется на другой spoke используется NHRB для поиска его адреса (спрашивается у hub) и создается динамический туннель.

Существуют

- DMVPN phase 1 – трафик всегда идет через hub;

- DMVPN phase 2 – появились Spoke-to-spoke динамические туннели;

- DMVPN phase 3 – иерархический hub and spoke, spoke-to-spoke туннели между разными регионами.

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

— 4-6 сообщений для установки IPsec SA

— Двусторонняя аутентификация, при этом на направлениях можно использовать разные типы аутентификации

— Аутентификация IKE phase 1,5 – EAP

— Защита от DoS засчет использования cookie

— IKE Routing – добавление маршрутов в таблицу маршрутизации без использования протоколов динамической маршрутизации

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

- Key server (KS) – отвечает за регистрацию всех других маршрутизаторов в группе, периодически генерирует ключ и безопасно его доставляет. Сообщает всем какой трафик они должны шифровать;

- Group Member (GM) – регистрируется на своем KS и получает от него параметры. Строится защищенное соединение с KS, благодаря IKE phase 1. Затем создаются по два туннеля на передачу данных для источника и приемника.

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

- Компьютер-коммутатор.

Необходимо обеспечить:

- На ПК должна быть сетевая плата с поддержкой MacSec или установлен Cisco Anyconnect Client;

- Коммутатор 3750/3760-Х с C3KX-SM-10G; 45xx с Sup 7E, 7L-E и WS-X47XX; 65хх с Sup 2T и 6900 линейной картой; nexus 7000 со всеми линейными картами, кроме F серии;

- 802.1Х-REV Enabled AAA Server: Cisco ACS, Cisco ISE.

- Начинается все с аутентификации 802.1Х, используя EAP-TLS или EAP-fast с ПК на сервер. При этом независимо создаются ключи CAK (connectivity association key) на ПК и сервере, которые впоследствии будут использоваться для генерации ключей при шифровании;

- Сервер защищено передает ключ на коммутатор;

- Между ПК и коммутатором создается защищенное соединение.

- Коммутатор-коммутатор (не обязательно наличие сервера аутентификации)

- Первое устройство должно аутентифицировать на сервере аутентификации, используя network device admission control (NDAC) протокол, который обеспечивает 802.1х, используя EAP-fast;

- Все последующие устройства в цепочке аутентифицируются через первое по тем же принципам.

- Затем включается доработка Cisco. Это протокол Security Association Protocol (SAP), позволяет генерировать сессионными ключами между устройствами;

- Между коммутаторами создается MacSec соединение.

SSL VPN

Используется транспортный протокол SSL.

- Client SSL VPN – на клиенте используется ПО Cisco AnyConnect, при установке создается виртуальный сетевой адаптер на который будет назначен IP адрес из корпоративной сети.

- Возможна установка на мобильные устройства;

- Производится оценка состояния рабочей станции;

- Запуск VPN осуществляется или до входа в систему, или после аутентификации;

- Перенаправление трафика на Cisco Web Security Appliance;

- Модульная структура клиента.

- Сотрудник аутентифицируется на Web портале;

- Происходит автоматическая загрузка ПО Anyconnect Client на рабочую станцию компьютера;

- Происходит сбор информации о состоянии системы (только на ASA);

- Клиент отсылает информацию по используемой операционной системе, антивирусу, брандмауэра;

- Клиент аутентифицируется на сервере;

- Применяется политика к клиенту – выдается IP адрес, предоставляется доступ к ресурсам компании и т.д.;

- Clientless SSL – на портале компании осуществляется публикация http/https/cifs ресурсов. При использовании browser plugin (java applet) добавляются: RDP, telnet/SSH, VNC. Плагины загружаются на Cisco ASA.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

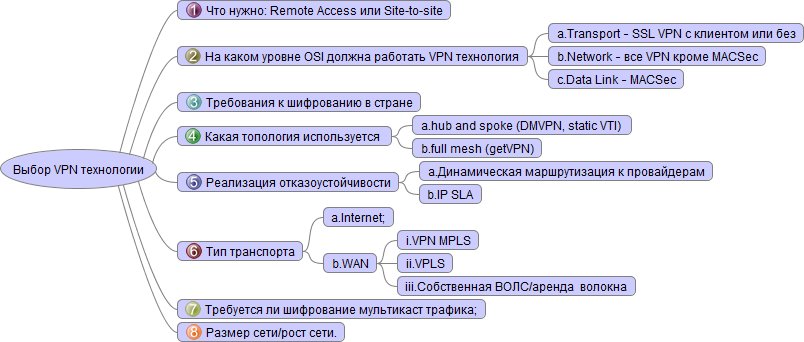

Выбор VPN технологии

- Что нужно: Remote Access или Site-to-site

- На каком уровне OSI должна работать VPN технология

- a. Transport – SSL VPN с клиентом или без

- b. Network – все VPN кроме MACSec

- c. Data Link – MACSec

- Требования к шифрованию в стране (требуется ли разрешение ФСБ )

- Какая топология используется

- a.hub and spoke (DMVPN, static VTI)

- b.full mesh (getVPN)

- Реализация отказоустойчивости

- a.Динамическая маршрутизация к провайдерам

- b. IP SLA

- Тип транспорта

- a. Internet;

- b. WAN

- i.VPN MPLS

- ii. VPLS

- iii. Собственная ВОЛС/аренда волокна

- Требуется ли шифрование мультикаст трафика;

- Размер сети/рост сети (масштабируемость)

| Способ реализации | Уровень модели OSI | Топология | Отказоустойчивость | Транспорт | Поддержка Multicast | Применение | |

| Crypto map | Site-to-Site | Network | Hub and Spoke | SLA/IKE Dead peer detection/ State full IPSec | Internet/ WAN | нет | Небольшие филиальные сети, подключение сторонних орагнизаций |

| Eazy VPN | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection/ State full IPSec | Internet | нет | Обычный удаленный доступ |

| Static VTI | Site-to-Site | Network | Hub and Spoke | Dynamic Routing | Internet/ WAN | Через hub | Небольшие филиальные сети |

| Dynamic VTI | Remote Access | Network | Hub and Spoke (Client to Site) | SLA/IKE Dead peer detection | Internet | Через hub | Удаленный доступ с гибким QoS |

| DMVPN | Site-to-Site | Network | Hub and Spoke/ Spoke to Spoke | Dynamic Routing | Internet/ WAN | Через hub | Крупные распределенные сети |

| Flex VPN | Site-to-Site/ Remote Access | Network | Hub and Spoke (Client to Site)/ Spoke to Spoke | SLA/IKE Dead peer detection/ Dynamic Routing | Internet/ WAN | Через hub | Единое решение для поддержки Remote Access и Site-to-Site |

| GETVPN | Site-to-Site | Network | Any-to-Any | KS:COOPGM: Dynamic Routing | WAN: MPLSVPLS | да | Крупные распределенные сети с WAN каналами |

| MacSec | Device-to-Device | Data link | Any-to-Any | EtherchannelVirtual Port Channel | LANDark Fiber | да | Шифрование на L2 уровне |

| Clientless SSL VPN | Remote Access | Transport | Hub and Spoke (Client to Site) | Failover | Internet | нет | Удаленный доступ через web браузер |

| Client SSL VPN | Remote Access | Transport with Network encapsulated | Hub and Spoke (Client to Site) | Failover | Internet | нет | Гибкий удаленный доступ |

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

Добрый день! скажите, в условиях пандемии многие перешли на удаленку и для доступа к ресурсам организации пользуются установленной на ноутбуки (системные блоки) cisco vpn. Какова реализация в данном случае и требуется ли дополнительная настройка роутера на стороне клиента?

Используется сценарий VPN on crypto map. Все настройки производятся в софте клиента, роутер может быть любой бытовой

Клиент утверждает, что с установленным программным обеспечением она без проблем подключается через провайдера с другого адреса. Поскольку именно она инициализирует подключение, с моей точки зрения проблемы могут быть на стороне сервера.Однако, по ее заявлению, на той стороне не видят попыток подключения. У клиента используется роутер Smart Box Flash от Билайна. В настройках нет ничего подозрительного. Так как подключение происходит с другого адреса, претензий к установленному циски впн нет. Вопрос: кто не доглядел? 🙂

Если из другого места работает, то явно проблема на стороне провайдера или роутера. Проверьте, что порты необходимые для установки соединения, не заблокированы провайдером/роутером

Если только нет фильтрации по IP на стороне сервера, допустим. Но тогда должны быть видны попытки подключения в логах. Билайн же утверждает, что никаких ограничений нет. Фаервол в роутере и в личном кабинете отключен. Патовая ситуация, пока сам не посмотришь.

Ну что, разобрались?